Systemübergreifend das Risiko managen

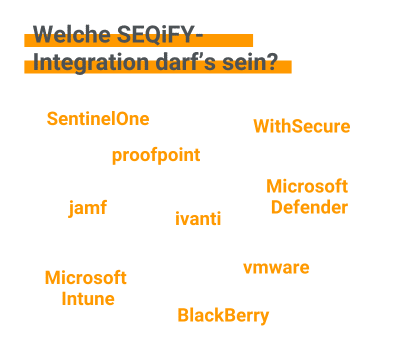

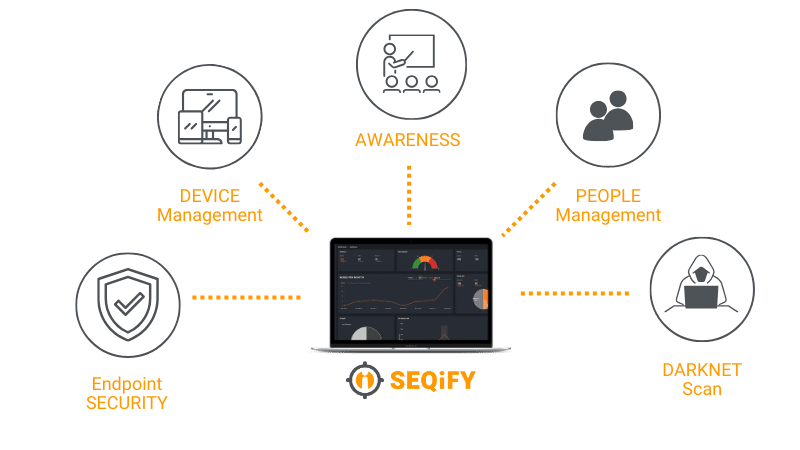

SEQiFY ist es auch. In einer zunehmend komplexen Cyberlandschaft stehen Unternehmen vor der Herausforderung, das Cyber Risiko zu managen. Das Problem besteht darin, dass Informationen zu kritischen Risiken über viele IT-Systeme hinweg oft nur isioliert betrachtet werden: Das Risiko ist schwierig zu kalkuieren. KPIs folgen unterschiedlichen Metriken und können nicht miteinander in Zusammenhang gebracht werden. Die Folge? Eine lückenhafte Risikobewertung. Die Lösung liegt darin, die in den Systemen versteckten Risikoinformationen in einem zentralen Dashboard zusammenzuführen: Das SEQiFY CYBERRISK MANAGEMENT ermöglicht Erkenntnisse über verschiedene Systeme hinweg und erkennt automatisiert Zusammenhänge zum Risiko und bringt Klarheit für smarte Management-Entscheidungen. SEQiFY unterstützt dabei unterschiedliche Lösungen vom Device Management über Endpoint Security bis hin zu Awareness Tools und wird laufend um weitere Systeme mit risikorelevanten Informationen ergänzt.

Risiko ist vielseitig.

Endpoint SECURITY

DEVICE Management

AWARENESS

PEOPLE Management

DARKNET Scan

Neuer Konnektor: Proofpoint

Risiko durch ungeschulte Mitarbeiter:innen Mit Proofpoint setzen Unternehmen Awareness-Schulungen für Mitarbeiter:innen um und trainieren praktisches Verhalten mit Phishing-Tests: Eine wichtige Maßnahme um das Risiko durch Mitarbeiter:innen zu reduzieren. Die Schnittstelle ist in wenigen Minuten einsatzbereit.

Awareness am Prüfstand: Proofpoint Konnektore

Neuer Konnektor: Sentinel One

Endpoint Security & SEQiFY Sie haben eine Lösung von Sentinel One im Einsatz? Perfekt: In SEQiFY werden über die nahtlose Schnittstelle die Daten aus Sentinel One integriert und mit weiteren Risikowerten zu einem aussagekräftigen Lagebild verknüpft.

Neuer Konnektor für Sentinel One

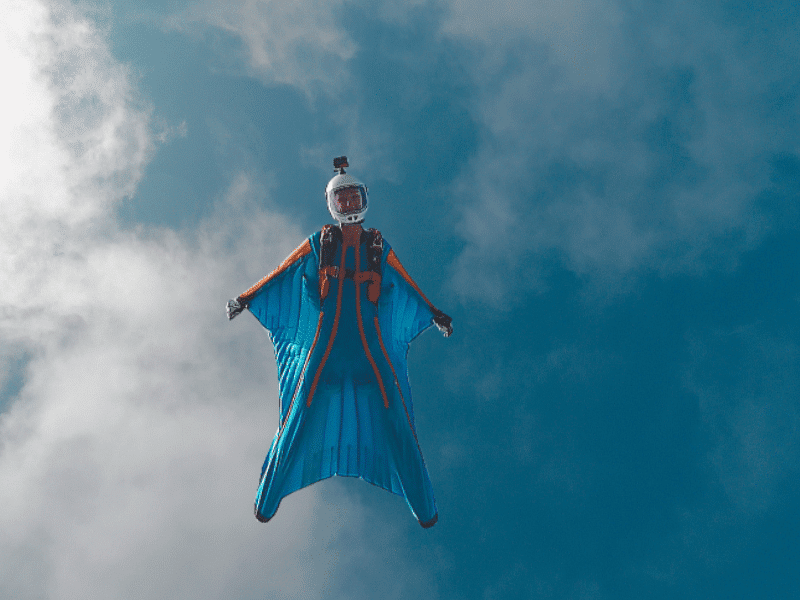

Was wir von einer Extremsportlerin über Risiko lernen können

Wenn sich jemand mit dem Thema Risiko auskennt, dann ist das wohl Lisa Buchner. Die junge Sportlerin hat sich ganz ihrer Leidenschaft, dem Wingsuit-Fliegen gewidmet: Seit über 5 Jahren unterrichtet sie als erste Frau in Österreich überhaupt diesen Sport und hat selbst schon unzählige Sprünge absolviert. In unserem gemeinsamen Gespräch im Flughangar in Wels erzählt sie uns nicht nur über Ihr Verständnis zu Risiko, sondern gibt uns auch Insights zu den funktionellen und technischen Messwerte, mit denen sie das Risiko besser kontrollieren kann.

Lisa, du bist Winguit-Profi bereits seit mehreren Jahren. Wie hat sich bei dir diese Leidenschaft entwickelt? Schon als Kind habe ich immer vorgestellt, dass ich wegfliegen möchte – das war immer da, diese Faszination vom Fliegen. Ich bin dann immer ganz schnell gelaufen und weggesprungen, und in meiner Vorstellung bin ich dann kurz „geflogen“. Als ich 10 war, habe ich eine Heißluftballonfahrt zum Geburtstag bekommen – aber ich wollte immer gerne selber fliegen. Dieses Gefühl habe ich dann beim Fallschirmspringen gefunden, und ich liebe es.

Was bedeutet für dich „Risiko“? Risiko ist für mich Unwissenheit und Unklarheit. Es ist in der jeweiligen Situation immer das Fragezeichen – was kann passieren – und zu welcher Wahrscheinlichkeit passiert es. Ich glaube, Risiko ist sehr individuell, weil das weil das auch ganz viel damit zu tun hat, wie man Situationen überhaupt wahrnimmt. Wenn mich Leute fragen, warum ich aus dem Flugzeug springe und das ist doch total gefährlich ist, dann sage ich: Ja, es ist ein gewisses Risiko dabei, aber eigentlich ist es überhaupt nicht so wild, wie man sich das vielleicht vorstellt.

Würdest du sagen, dass du ein anderes Risikoverständnis hast als die meisten Menschen? Ich denke ja beim Springen nicht ans Risiko. Genauso wie wenn du wahrscheinlich ins Auto steigst, denkst du auch nicht an das Risiko, das damit verbunden ist. Du steigst ein und denkst: wo fahre ich denn heute hin, oder vielleicht denkst du: Oh, ich bin aber noch ganz schön müde und kommst dann irgendwie halb ferngesteuert im Büro an. Da denkst du nie an das Risiko. Und für mich ist das Springen auch schon so etwas geworden, was für mich schon fast alltäglich ist.

Wie gehst du in der Einschätzung der Risiken vor und wie bereitest du dich auf einen Sprung vor? Man springt ja nicht einfach drauflos, sondern hat tatsächlich einen Plan. Man analysiert die Situation, man analysiert die Menschen mit denen man unterwegs ist, man analysiert sich selber, die Ausrüstung. Vor jedem Sprungtag checkt man seine Ausrüstung: Ist alles in Ordnung? Sind die Sachen da, wo sie sein sollen, ist nichts zu sehr abgenutzt? Und Regen? Regen macht keinen Spaß. Man muss sich vorstellen, man ist mit 200 km/h unterwegs. Und diese Regentropfen sind dann sehr, sehr hart. Also das ist dann wie ein sehr, sehr starkes Peeling oder man kann mit Eiskörnern auch schon mal blutig rauskommen – das möchte man nicht.

Das heißt, die Einschätzung von Risiken ist wichtig? Ja absolut! Man muss wirklich sich alles genau anschauen und dann bewusst entscheiden, das ist jetzt safe oder das ist nicht safe genug. Eigentlich braucht es sehr, sehr viel Mut, auch zu sagen: Hey, ihr wollt den Sprung vielleicht so machen, aber ich bin da raus, weil für mich fühlt es sich nicht richtig an.

Hattest du bereits brenzlige Situationen, und wie bist du damit umgegangen? Ja, ehrlich gesagt weiß ich nicht was da passiert ist, aber ich war in einem Flat Spin*. Da rauszukommen, da hilft dann einerseits die Erfahrung und zu wissen, was man in solchen Situationen tut. Du musst dieses Wissen aber in dieser Situation auch abrufen können. In diesem Fall habe ich gewusst ich muss mit meinem Körper einen Ball formen um da wieder herauszukommen, da geht es darum die Anströmung von der großen Fläche die man mit einem Wingsuit hat wieder wegzunehmen – dann sollte es theoretisch wieder passen, und es hat gepasst. Es hat zweimal gepasst. Ich weiß jetzt auch, dass ich mit dieser Situation umgehen kann – das beruhigt dann natürlich auch. Risiko oder Gefahrensituationen sind an sich ja auch wieder gut, weil man dann merkt, okay, ich kann damit umgehen, ich weiß, was zu tun ist und ich kann auch sicher wieder rauskommen.

* Bei einem Flat Spin gerät man in eine schnelle Drehbewegung um die eigene Längsachse und kann dadurch den Flug nicht mehr kontrollieren.

So schnell ist man mit dem Wingsuit unterwegs

ist die Höhe, wo der Fallschirm spätestens gezogen werden sollte

hat Lisa (alleine mit dem aktuellen Messsystem) bereits absolviert

Wie gewinnst du Erkenntnisse zum Risiko? Da würde ich ganz stark auf die Erfahrung gehen, weil diese Erkenntnisse sammelt man mit Erfahrung, indem man Situationen selber erlebt oder davon hört. Es gibt Situationen, da kommt man von selber gar nicht drauf, weil sie so selten vorkommen – da kommt man erst darauf, wenn man sich mit anderen unterhält. Man muss schon seine Augen und Ohren immer offen halten und immer schauen, wo könnte was sein und wie kann ich das vermeiden, dass genau diese Gefahr eine Gefahr für mich selber oder für andere wird. Also ich schaue mir alle Gegebenheiten ständig an. Beurteile Situationen die ganze Zeit neu. Behalte alles im Auge. Wenn das Wetter am Vormittag gut war, heißt es nicht, dass es am Nachmittag auch gut ist. Es ist ein stetiges Beobachten, Beurteilen und dann entscheiden: Was möchte ich machen? Was macht Sinn? Wie kann ich das Risiko minimieren?

Welche Botschaften oder Ratschläge möchtest du jungen Menschen vermitteln, die sich für den Extremsport oder herausfordernde Abenteuer interessieren? Also meine persönliche Erfahrung ist, dass man oft Angst hat, was umzusetzen: Eine große Reise zu machen oder in irgendwas Unbekanntes aufzubrechen oder mit dem Fallschirmspringen anzufangen, den Wingsuiten anzufangen. Am Anfang steht oft diese große Angst und Unsicherheit. Wenn man aber dann mit Leuten spricht, die Erfahrungen schon gemacht haben und die vielleicht super happy damit sind und super erfolgreich und eben auch schon einiges an Erfahrungen und Wissen sammeln konnten, dann glaube ich, ist es ein sicherer Weg, das Risiko in der jeweiligen Situation zu minimieren, Spaß an der Herausforderung zu haben und die dann auch erfolgreich zu meistern.

Vielen Dank, liebe Lisa, für das interessante Gespräch und „Blue Skies“*!

* „Blue Skies“ ist ein Fliegergruß, bei dem man sich einen „blauen Himmel“ und damit einen erfolgreichen Sprung wünscht.

Elmar Jilka, Experte im Cyber Risk Management, im Gespräch mit Lisa Buchner

Lisa Buchner: Erste Wingsuit-Trainerin Österreichs

Man sieht sich natürlich auch an, ob das Wetter passt, Wind kann da zum Beispiel ein Problem sein. Wenn der viel zu stark ist, kann man nicht springen.

kmh

Meter über dem Boden

Sprünge

Das Expertengespräch als Video

Neu: Chat Funktion

Mit dem neuen Feature „Chat“, der ab sofort für Kunden im Dashboard verfügbar ist, geht das einfach und schnell. Eine kurze Chatnachricht mit Ihrem Anliegen kommt direkt zu unserem Team und ermöglicht eine einfache Kommunikation zu diesem Thema.

Wie wäre es, wenn SEQiFY Ihre Wunschfunktion in die Roadmap aufnimmt? SEQiFY entwickelt sich ständig weiter – und unsere Kunden sind dabei die wichtigsten Impulsgeber, wohin die Reise geht. Wer seine Idee einmeldet, bekommt umgehendes Feedback durch unser Team und wird ständig über den aktuellen Status zur Umsetzung am Laufenden gehalten.

Wie wäre es, wenn ich umgehend Rückmeldung erhalte zu meinen Anliegen? Ob es eine Unklarheit zu einer Funktion gibt oder ein möglicher Fehler auftaucht – im SEQiFY Chat können Sie Ihr Anliegen einfach eingeben – Sie erhalten eine rasche Rückmeldung und können direkt mit unserem Team kommunizieren.

Wie war das nochmal mit den Userrollen? Auf konkrete Fragen zum SEQiFY Dashboard, zu Konnektoren oder den Aboplänen gibt es konkrete Antworten. Ist Ihr Thema nicht dabei, können Sie den direkten Draht zu unserem Team über das Chatfenster herstellen.

Chat mit dem Team SEQiFY

Die Chatfunktion im Überblick

![]()

ICH HABE EINE IDEE.

![]()

ICH HABE EIN PROBLEM.

![]()

ICH HABE EINE FRAGE.

SEQiFY und Jamf

Sie verwalten Ihre Apple-Geräte mit dem Device-Management-Tool Jamf? Perfekt: Ab sofort erhalten Sie im SEQiFY Dashboard über den neuen Konnektor alle Risikowerte in einer systemübergreifenden Darstellung. Egal ob Sie ein oder mehrere (Mobile) Device Management-Systeme nutzen: In SEQiFY sind alle Daten zu Ihren Risiken auf einem Blick sichtbar. Binden Sie per Konnektor mit wenigen Klicks Ihre Systeme an und erhalten Sie systemübergreifend Insights zu Ihrem Risiko. Microsoft Defender, Intune, VmWare oder nun auch Jamf: SEQiFY erweitert beständig die Anzahl der verfügbaren Konnektoren, um für Unternehmen einen umfassenden Blick auf Ihre Risiken im Dashboard bereitstellen zu können.

Neuer Konnektor für Jamf

NEU: App Insights

Mit der neuen Funktion App Insights erhalten Unternehmen ein noch umfassenderes Risikobild. Auf einen Blick sind wichtige Sicherheits-Informationen zu den installierten Apps sichtbar – unternehmensweit und systemunabhängig.

Eine treffsichere Kennzahl liefert einen raschen Überblick, wie es um Ihr Risiko durch Apps auf mobilen Devices oder Servern/Clients steht.

Mit zunehmendem Alter von Geräten, Systemen und Apps steigt das Risiko. SEQiFY zeigt auf, wo kritische Lifecycle-Punkte überschritten werden.

Durch erteilte Berechtigungen erhalten Apps Zugriff auf kritische Funktionen. Im Dashboard erhalten Sie einen Überblick, welche Berechtigungen gesetzt sind und können mögliche Risiken beheben.

Die gesetzlichen Rahmenbedingungen zu Sicherheitsstandards und Datenschutz sind länderspezifisch unterschiedlich, das Vertrauen in Staaten kann sich abhängig von der geopolitischer Lage schnell ändern. Das SEQiFY Dashboard liefert eine transparente Darstellung zur Herkunft Ihrer Apps und ermöglicht Ihnen, auf veränderte Situationen schnell zu reagieren.

Risk-Info zu Apps

RISK-INDIKATOR

LIFECYCLE

PERMISSIONS

LOCATION

NIS 2 als Chance für Unternehmen

In der digitalisierten Welt, in der alle miteinander vernetzt sind, wird die Cybersicherheit ein immer wichtigeres Thema. Durch die starke Vernetzung kann sich ein Schaden an einer Stelle rasch auf weitere Beteiligte auswirken – eine hohe Cyberresilienz innerhalb eines Landes oder einer Region kann nur durch Sicherheitsvorkehrungen aller Beteiligten erreicht werden.

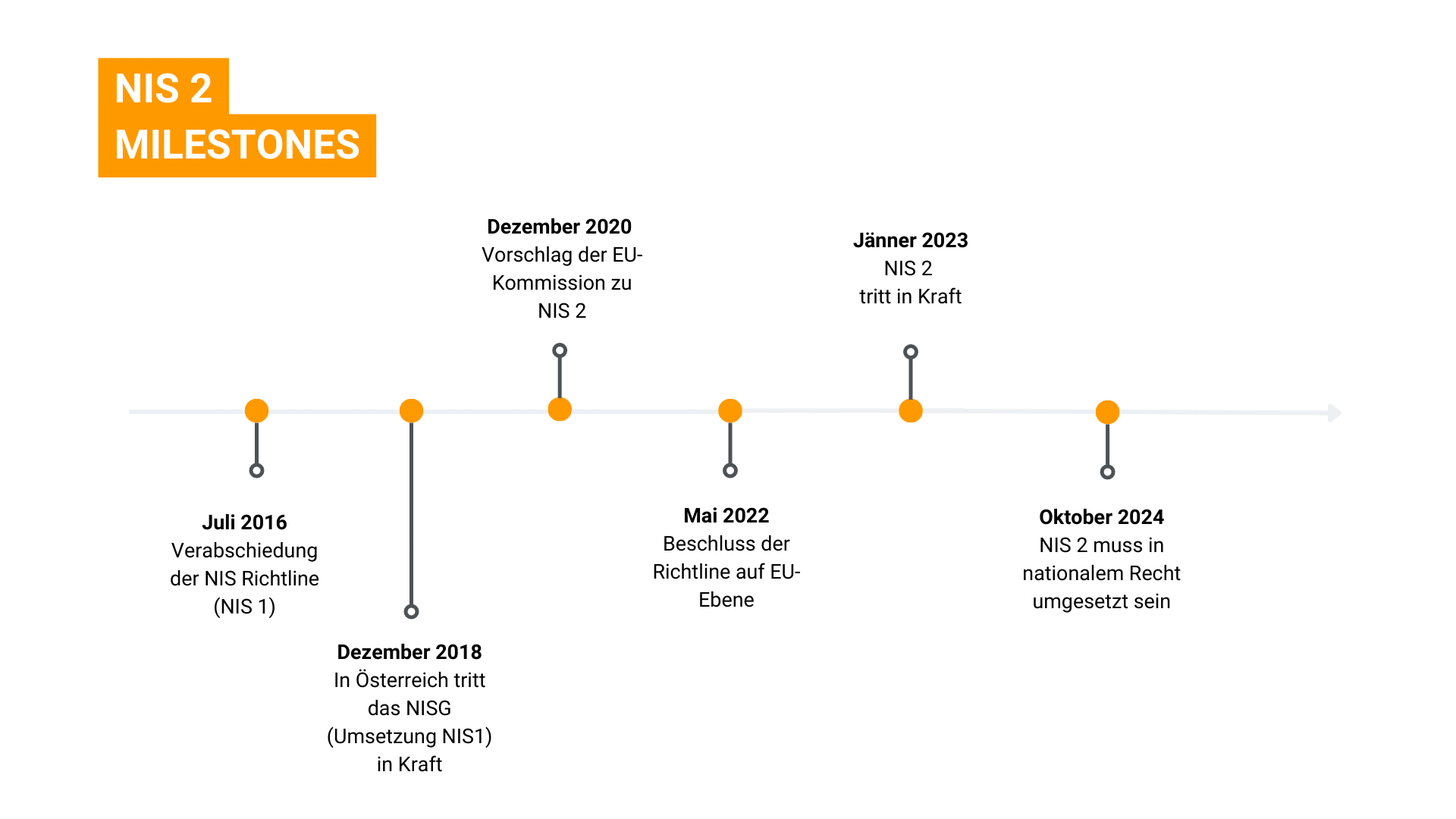

In diesem Kontext wurde von der Europäischen Union (EU) die Richtlinie über Maßnahmen zur Gewährleistung eines hohen gemeinsamen Sicherheitsniveaus von Netz- und Informationssystemen (NIS-Richtlinie) eingeführt. Rahmenbedingungen und Angriffsvektoren verändern sich ständig – daher wurde eine Weiterentwicklung und Stärkung dieser Vorschriften notwendig: Die NIS-2-Richtlinie wurde ausgearbeitet. NIS 2 wurde im Jänner 2023 beschlossen und definiert Mindestanforderungen an die Cybersicherheit für Unternehmen – insbesondere für jene Unternehmen, die in der „kritischen Infrastruktur“ tätig sind. In diesem Blogbeitrag werden wir genauer betrachten, was Unternehmen über NIS 2 wissen müssen und welche Auswirkungen dies auf ihre Cybersicherheitsstrategie haben kann.

NIS 2 ist der Nachfolger von NIS 1 (seit 2016 in Kraft). Der Hauptunterschied liegt in der Erweiterung des Anwendungsbereichs auf zusätzliche Unternehmensbranchen, außerdem hat man sich auf höhere Mindestanforderungen geeinigt. Obwohl die Richtline auf EU-Ebene bereits seit Anfang 2023 beschlossen wurde, ist für die Mitgliedsstaaten noch bis Oktober 2024 Zeit, um die Richtlinie in nationalem Gesetz umzusetzen. Spätestens zu diesem Zeitpunkt soll die Richtlinie aber auch national Gültigkeit erlangen.

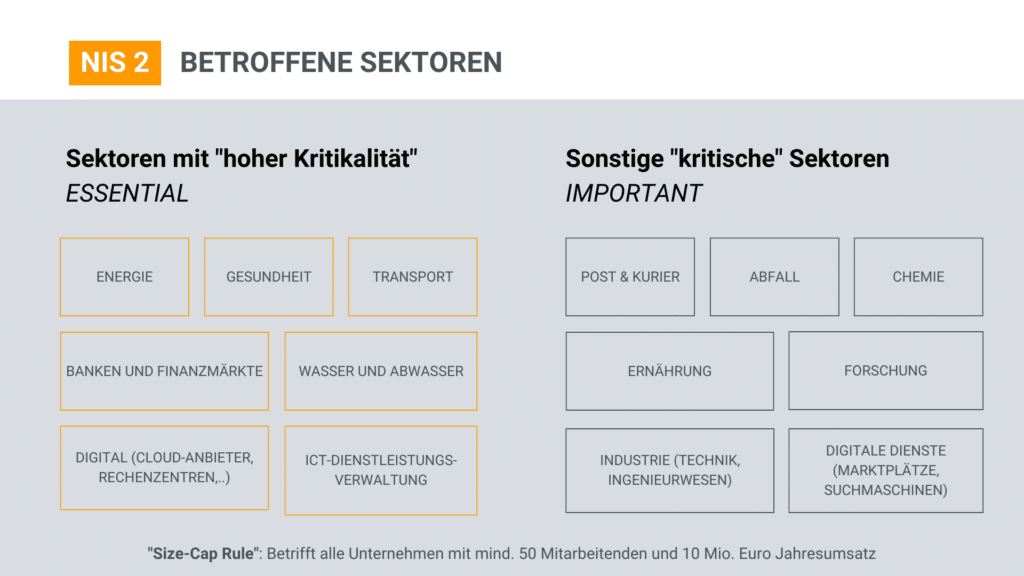

Von NIS2 betroffen sind jene Unternehmen, die als Betreiber von „kritischer Infrastruktur“ (diesen Ausdruck kennen wir spätestens seit der Pandemie) einen wichtigen Beitrag zur Versorgung der Bevölkerung leisten und deren Ausfall weitreichende Folgen hat. Neben den „klassischen“ Sektoren wie Energie, Verkehr, Gesundheits- und Finanzwesen sind es die digitalen Dienstleister, die einen wichtigen Beitrag für die Netz- und Informationssicherheit als Service Provider oder mit dem Betrieb von Kommunikationsnetzen oder Rechenzentren leisten. Insgesamt sind 11 Sektoren als „besonders kritisch“ (essential) und 8 weitere Sektoren als „wichtig“ (important) eingestuft. Nicht betroffen sind nach der Size-Cap-Rule Unternehmen, die unter die Grenze von 50 Mitarbeitern und/oder 10 Millionen € Umsatz liegen – sofern sie nicht unter eine der Ausnahmen fallen (z.B. werden Betreiber digitaler Infrastruktur wie Qualified Trust Service Provider, TLD Registries oder Domain Registrare unabhängig von ihrer Größe als „kritisch“ eingestuft).

NIS2: Betroffene Sektoren Wer sich mit den Anforderungen von NIS2 beschäftigt, wird schnell erkennen: Es kommt darauf an. Was vorerst nach einer schwammigen Regelung klingen mag, macht in der näheren Betrachtung Sinn. NIS2 verfolgt einen risikobasierten Ansatz: Unternehmen müssen je nach individueller Sicherheitslage Sicherheitsmaßnahmen treffen. Zentral für NIS2 ist die Risikoanalyse, in der potentielle Risiken identifiziert und bewertet werden. NIS2 schreibt nicht vor, welche Sicherheitsmaßnahmen im konkreten umgesetzt werden sollen, sondern setzt darauf, dass Unternehmen ein gutes Risikomanagement einführen, mit dem rasch auf unterschiedliche Bedrohungen reagiert werden kann. Mindestanforderungen zu Maßnahmen finden sich dennoch in NIS2: Um die Business Continuitiy (also die rasche Fortführung der Geschäftstätigkeit trotz eines Cybervorfalls) nicht zu gefährden, müssen Notfall- und Backup-Pläne für den Fall es Falles erarbeitet werden. Unter dem Punkt „Cyberhygiene“ finden sich Anforderungen, die ohnehin als Standard für jedes Unternehmen empfohlen sind: Schwachstellen-Management, Zutrittskontrolle, Firewalls, systematische Sicherung von Daten sowie die Schulung von Mitarbeiter:innen. Diese Cyberhygiene-Maßnahmen sind im Sinne der Supply-Chain-Security auch auf Zulieferer anzuwenden. Zum einen geht es darum, Vorkehrungen für den möglichen Ausfall eines Zulieferers zu treffen um eine stabile Lieferkette aufrechtzuerhalten, zum anderen werden auch Zulieferer selbst in der Pflicht genommen, angemessene Sicherheitsmaßnahmen umzusetzen. Für die Betreiber kritischer Infrastruktur ist im Falle eines Cybervorfalls im Gegensatz zu nicht system-relevanten Unternehmen laut NIS2 die Meldung sicherheitsrelevanter Vorfälle zwingend vorgesehen, in Folge soll die Zusammenarbeit mit nationalen Behörden und gegebenenfalls mit anderen Unternehmen dazu beitragen, dass ein punktueller Cyberangriff nicht zur Gefahr für die Infrastruktur und Versorgung des Landes wird.

Risikoanalyse: Risikomanagement, Ermittlung und Bewertung von potentiellen Risiken Business Continuity: Notfallpläne, Vorfallsmanagement, Backup-Pläne Dokumentationspflichten: rasche Meldung und Dokumentation Richtlinie für Cyberhygiene: Schwachstellen-Management, systematische Sicherung von Daten, Zugriffskontrolle, Schulung von Mitarbeitenden Schutzkonzepte für Lieferketten: Erweiterung der Konzepte auf Zulieferer

Wie bei jedem Thema findet sich auch an der NIS2-Richtline Kritikpunkte. Die Umsetzung der erhöhten Sicherheitsmaßnahmen ist mit Kosten für die Unternehmen verbunden, der Return of Investment scheint nicht unmittelbar gegeben. Gerade für Unternehmen, hinter denen kein großer Konzern steht, können die Kosten eine unverhältnismäßig hohe Belastung darstellen. Denkt man aber langfristig, können Unternehmen durch erfolgreiches Risk Management nicht nur die öffentliche Infrastruktur, sondern auch den wirtschaftlichen Erfolg des Unternehmens sicherstellen: Durch die Verhinderung von Vorfällen sowie der Reduzierung von Schadenskosten im Worst Case. Kritisiert wird ebenfalls, dass trotz intensiver Bemühungen die Umsetzung der EU-Richtline Sache der einzelnen Mitgliedsstaaten ist und insofern Details im nationalen Recht teilweise unterschiedlich interpretiert werden – dies betrifft z.B. die Definition von Unternehmen, die in die Richtlinie hineinfallen. Ebenfalls im nationalen Recht geregelt ist das Strafausmaß bei Verstoß und kann je nach erwarteter Strafhöhe unterschiedliche Anreize setzen.

Sanktionen beim Verstoß gegen die Regelung können in nationalem Recht unterschiedlich geregelt werden, jedoch gibt die EU eine Höchstgrenze vor. Bei Unternehmen der Kategorie „essential“ können bis zu 10 Mio. Euro oder 2% des Gesamtjahresumsatzes als Strafzahlung anfallen, bei den „wichtigen“ Unternehmen sind es bis zu 7 Mio. Euro bzw. 1,4% des Gesamtjahresumsatzes. Neu ist, dass mit NIS2 die Unternehmensleitung (Geschäftsführer oder andere Leitungsorgane) persönlich in die Haftung genommen wird. Die Unternehmensleitung wird stärker in die Verantwortung genommen, die Umsetzung von Cyber Risk Management und Securitymaßnahmen im Auge zu behalten und nicht die Verantwortung an ein Team abzuwälzen. Auch wer als Geschäftsführer in diesem Thema kein Experte ist, tut gut Strukturen zu schaffen, die ein transparentes und verständliches Reporting ermöglichen.

NIS 2 eröffnet Unternehmen eine vielversprechende Chance, ihre Cybersicherheit auf ein neues Niveau zu heben. Durch die Einhaltung der Mindestanforderungen und die Implementierung eines risikobasierten Ansatzes können Unternehmen ihre Widerstandsfähigkeit gegen Cyberangriffe stärken und potenzielle Risiken proaktiv identifizieren und bewerten. Die Entwicklung von Notfall- und Backup-Plänen sowie die Umsetzung von bewährten Cyberhygiene-Maßnahmen verbessern nicht nur die Business Continuity, sondern schaffen auch Vertrauen bei Kunden und Partnern. Indem Unternehmen die Vorschriften von NIS 2 befolgen und eng mit nationalen Behörden und anderen Unternehmen zusammenarbeiten, können sie dazu beitragen, ein robustes Netzwerk aufzubauen, das die gemeinsame Sicherheit von Netz- und Informationssystemen gewährleistet. NIS 2 ist somit nicht nur eine Verpflichtung, sondern auch eine Chance für Unternehmen, ihre digitale Resilienz zu stärken und sich als verantwortungsvolle Akteure in der digitalisierten Welt zu positionieren.

Der risikobasierte Ansatz von NIS 2 verspricht dabei ein hohes Grad an Effizienz: Maßnahmen sollen dort und in dem Ausmaß gesetzt werden, wie es dem Risiko entspricht. Die Grundvoraussetzung dazu ist, ein aktuelles und aussagekräftiges Bild zu seinen Cyber Risiken zu haben: Risiken umfassend identifizieren und mit belastbaren Kennzahlen bewerten.

„Wir sind davon nicht betroffen“ Diese Haltung wird sich über die nächsten Jahre unvermeidlich aufweichen. Da NIS2-Unternehmen auch ihre Zulieferer stärker in die Pflicht nehmen müssen, wird sich der Kreis an „betroffenen“ Unternehmen stetig erweitern. Zum einen mag das eine Herausforderung für Zulieferer sein, zum anderen ist genau das im Sinne des gemeinsamen Ziels, nämlich der Erhöhung der Cybersicherheit in der EU. Auch Zulieferer profitieren von einer höheren Cybersicherheit in Ihren Betrieben und sichern langfristig die Business Continuity. Keine Angst vor NIS 2 NIS 2 wird vielerorts als Schreckgespenst verkauft, das es nicht sein muss. Mit Tools wie SEQiFY erhält man ein einfach verständliches Risikobild zu seinem Unternehmen und kann auf Basis der ständig aktuellen Daten Maßnahmen treffen.

Erfahren Sie mehr darüber, wie Sie rasch ein aussagekräftiges Cyberrisikobild zu Ihrem Unternehmen erhalten!

NIS 1 vs. NIS 2: Was ändert sich?

Wer ist von NIS 2 betroffen?

Anforderungen von NIS 2 im Detail

Anforderungen von NIS 2

NIS 2 und alles ist gut?

Hohe Geldstrafen und persönliche Haftung:

Das droht bei Verstößen gegen NIS2NIS 2 als Chance

Fazit

Warum das Bauchgefühl bei Cyberrisiken trügt

Wir alle kennen Risiken – täglich sind wir diesen ausgesetzt – beim Sport, im Frühverkehr, beim Umgang mit dem Küchenmesser. Seit Anbeginn haben wir Menschen Strategien zum Umgang mit Risiken: Geht es am Rand eines Weges steil bergab, ist es selbstverständlich, langsamer und vorsichtiger zu gehen – oder gar einen alternativen Weg zu wählen. Wir sind großartige Risk Manager im Alltag – meist ohne groß darüber nachzudenken treffen wir täglich Entscheidungen „aus dem Bauch heraus“. Gerade bei Cyberrisiken kann das Bauchgefühl aber trügen – dieser Beitrag soll sich in diesem Zusammenhang mit den Grenzen der Intuition befassen.

Der Begriff "Risiko" stammt ursprünglich vom frühitalienischen "risicare" ab, was soviel meint wie eine Klippe, die es zu umschiffen galt. Aus verschiedenen Definitionen von Risiko lässt sich zusammenfassend formulieren:

Risiko ist die Möglichkeit einer negativen (oder positiven) Abweichung von zuvor definierten Zielen, die aufgrund von Beziehungen zum In- sowie Umsystem überraschend auftreten kann. Unsere Intuition ist eine erstaunliche Fähigkeit, die uns oft dabei hilft, schnell und effektiv Entscheidungen zu treffen. Sie beruht auf unseren Erfahrungen und unserem Wissen und ist ein wichtiger Teil unser kognitiven Fähigkeiten. Allerdings hat die Intuition auch ihre Grenzen – insbesondere bei komplexen technischen Themen wie es Cyberrisiken sind, ist unser Bauchgefühl nicht in der Lage, die richtigen Antworten zu liefern. Im Unterschied zu den „Alltags“risiken sind Cyberrisiken mit unseren menschlichen Sinnen schwierig zu erkennen. Während wir vielleicht noch schlampig gemachte Phishing-Attacken mit Rechtschreibfehlern und merkwürdigen Absendern entlarven (und selbst hier tappen wir zeitweise in die Falle), wird es bei Sicherheitslücken schon schwieriger. Eine Sicherheitslücke kann man weder sehen, noch hören, noch riechen – das Bauchgefühl ist daher ein schlechter Ratgeber wenn es um die Einschätzung des Risikos zu einer Sicherheitslücke geht. Gerade bei komplexen Themen wie es die Cyberrisiken sind, müssen wir uns auf technische Warnsignale verlassen, um Risiken adäquat einschätzen zu können. Entscheidungen, die das Risiko betreffen, haben oft weitreichende Auswirkungen auf den Erfolg eines Unternehmens. Es gilt, Chancen und Risiken abzuwägen und Entscheidungen so zu treffen, dass die bestmögliche Balance dazwischen gehalten wird. Es gibt dabei verschiedene Faktoren, die Einfluss auf die Risikoentscheidungen haben:

Menschen sind unterschiedlich hinsichtlich ihrer Risikobereitschaft. Bedingt durch Erfahrungen oder Persönlichkeitsmerkmale gibt es Führungskräfte, die risikofreudig sind und dazu neigen, größere Risiken einzugehen, während andere Risiken tendenziell eher vermeiden. Eine wichtige Rolle können dabei persönliche Erfahrungen spielen – erfolgreiche oder fehlgeschlagene Entscheidungen aus der Vergangenheit werden in die Überlegungen einbezogen. Ausgewogene Risikobereitschaft kann durch die Verteilung von Risikoentscheidungen auf ein divers besetztes Team erreicht werden.

Die Einstellung des Unternehmens spielt eine entscheidende Rolle hinsichtlich Risikoentscheidungen. Eine positive Risikokultur ermutigt Mitarbeiter, innovative Ideen zu entwickeln und neue Wege zu gehen, um Wachstum und Wettbewerbsvorteile zu erzielen. Durch den Umgang mit Risiken als Chance zur Verbesserung statt als Bedrohung entsteht ein Umfeld, in dem Lernen aus Fehlern und kontrolliertes Risikomanagement gefördert werden. Ist die Unternehmenskultur hingegen von Werten wie Stabilität und Risikovermeidung geprägt, kann dies zu einer vorsichtigen Herangehensweise an Entscheidungen führen, und es werden tendenziell eher etablierte und bewährte Maßnahmen weiter verfolgt. Während Stabilität wichtige Vorteile bietet, wie die Gewährleistung eines stabilen Geschäftsbetriebs und die Vermeidung potenzieller Risiken, kann eine zu starke Risikovermeidung Innovationen behindern und sogar den Schutz vor neu auftretenden Cyberbedrohungen beeinträchtigen. Die Dynamik und Komplexität der Cyberlandschaft erfordert oft eine proaktive Herangehensweise an die Cybersicherheit. Eine ausgewogene Kombination aus Stabilität und Risikobereitschaft kann dazu beitragen, die Widerstandsfähigkeit eines Unternehmens gegenüber Cyberangriffen zu stärken und gleichzeitig innovative Lösungen zu fördern.

Um so größer die erwarteten Auswirkungen von Entscheidungen und umso komplexer die Themenfelder, umso eher bemühen sich Menschen um rationale Entscheidungen und möchten sich auf Informationen und Fakten stützen. In komplexen Entscheidungen müssen viele verschiedene Variablen berücksichtigt werden und eine Prognose der Auswirkungen von Risiken wird schwieriger. Gerade bei diesen Entscheidungen ist die Gefahr von Fehleinschätzungen groß, die unter anderem durch psychologische Einflussfaktoren entstehen: Menschen verlassen sich auf ihre Erfahrung in (scheinbar) ähnlichen Situationen, ohne das neue Problemfeld konkret analysiert zu haben, was dazu führen kann, dass Informationen übersehen oder falsch interpretiert werden. Der Begriff „Verfügbarkeitsheuristik“ beschreibt das Phänomen, dass Menschen Entscheidungen anhand der ihnen mit Leichtigkeit zur Verfügung stehenden Informationen treffen. Das heißt, dass Menschen vor allem in komplexen Situationen dazu neigen, sich auf leicht zugängliche Informationen zu stützen, ohne die Gesamtheit der Fakten oder die tatsächliche Relevanz zu berücksichtigen – sind die einfach zugänglichen Informationen lückenhaft, kann dies zu Fehleinschätzungen führen. Ein weiterer Einflussfaktor ist der Bestätigungsfehler („confirmation bias“). Menschen haben die Tendenz, Informationen zu suchen und zu interpretieren, die ihre vorhandenen Überzeugungen und Annahmen bestätigen. Dies kann dazu führen, dass sie selektiv nur nach Beweisen suchen, die ihre Meinungen unterstützen, und Informationen ignorieren, die dem widersprechen. In komplexen Entscheidungen kann der Bestätigungsfehler dazu führen, dass relevante Informationen übersehen oder falsch interpretiert werden. Stehen komplexe Entscheidungen an, können einfach verständliche und schnell zugängliche Informationen Fehleinschätzungen durch einige dieser psychologische Einflussfaktoren verringern.

Wenn Informationen unvollständig, unzuverlässig oder veraltet sind, werden Entscheidungen auf unsicherer Grundlage getroffen. Da in der Praxis Informationsbeschaffung mit Kosten und Personalressourcen verbunden sind, kommt es dazu, dass der Informationsbedarf nicht immer vollständlig abgedeckt werden kann. Anschließend an den vorigen Punkt (psychologische Einflussfaktoren) ist erwiesen, dass gerade bei komplexen Themenstellungen Informationen nur soweit in die Entscheidungen von Führungskräften einbezogen werden, als sie noch „analytisch verwertbar“ sind (vgl. Biermeier 2018, Risikomanagment). Das zeigt, dass nicht die Menge der vorhandenen Information entscheidend sein muss, sondern vor allem die Aufbereitung und die Qualität der Daten eine wichtige Rolle spielt.

Fazit: Intuitiv getroffene Entscheidungen sind in Alltagssituationen sehr brauchbar, da wir auf unserer Erfahrung und unserem Wissen beruhend schnell entscheiden können. Geht es um komplexe Themen wie Cyberrisiken, braucht es Wissen und Erfahrungswerte, die mit technischer Unterstützung gesammelt werden, um Risiken richtig einschätzen zu können.

Die Rolle von Cyber Risk Management in Unternehmen Insbesondere für Unternehmen und Organisationen ist es wichtig, einen systematischen Umgang mit Cyberrisiken zu schaffen um Entscheidungen auf einer fundierten Datenbasis treffen zu können: Diese Aufgabe übernimmt das Cyber Risk Management. Im Cyber Risk Management werden Risiken (Bedrohungen, Schwachstellen) identifiziert und bewertet, dementsprechend können zielgerichtete Sicherheitsmaßnahmen erfolgen und auf ihre Wirksamkeit überprüft werden. Dieses datenbasierte „Risikobild“ ist eine wertvolle Entscheidungshilfe für das Management und liefert die technischen Informationen zum Cyberrisiko. Gemeinsam mit weiteren Faktoren (Unternehmensziele, finanzielle Rahmenbedingungen) kann das Management Maßnahmen festlegen, die sich nicht alleine auf das Bauchgefühl verlassen, sondern auf objektiv gemessenen Daten und Auswertungen basieren. Ein aktuelles und umfassendes Risikobild hat den Vorteil, dass

Risiken bei der Smartphone-Nutzung Mit gut umgesetztem Risk Management können Unternehmen ihre Resilienz gegenüber Cyberangriffen erhöhen und ihre Assets, wie Geschäfts- und Kundendaten, schützen. Mehr noch: Wer sich auf die neuen Herausforderungen einstellt und proaktiv handelt, hat die Chance, sich entscheidende Wettbewerbsvorteile zu sichern und das Vertrauen von Kunden und Stakeholdern zu stärken.

Risiken sind allgegenwärtig

Was ist :quot:Risiko:quot:?

Die Grenzen der Intuition

Kriterien zur Risikoentscheidungen in Unternehmen

1. Individuelle Risikobereitschaft der Führungskräfte

2. Risikokultur des Unternehmens

3. Komplexität der Entscheidungen und psychologische Einflussfaktoren

4. Qualität der verfügbaren Informationen

Das Risikobild

SEQiFY und Microsoft Defender

SEQiFY unterstützt ab sofort Microsoft Defender for Endpoint und stellt damit eine unternehmensweite Sicht auf Cyber Risiken durch Windows Clients, Server, Apple, Android und MDM-Systeme zur Verfügung.

Benefits:

Sehen Sie das Gesamtrisiko für Ihren Konzern auf einen Blick – und vergleichen Sie es mit dem Risiko einzelner Gesellschaften oder Niederlassungen. Ein Wechsel zwischen verschiedenen Oberflächen und Logins ist dabei nicht nötig, alle Informationen finden sich in einer übersichtlichen Ansicht im SEQiFY Dashboard.

Erhalten Sie ein klares Risikobild über Ihre verschiedenen Systeme und Endpoints hinweg. Wechseln Sie zwischen einer aggregierten Gesamtansicht oder gefilterten Ansichten mit Information jeweils für Mobiles, Desktop oder Server.

Für das Management liefert ein Gesamtbild zu Ihren Risiken wertvolle Erkenntnisse. In der Detailanalyse unterstützen Data-Drill-Downs zu Risiken einzelner User oder Devices zum Planen und Umsetzen von konkreten Gegenmaßnahmen.

Erweitertes Risikobild für Unternehmen

KONZERNWEIT

SYSTEMÜBERGREIFEND

VOM BIG PICTURE BIS ZUM DETAIL